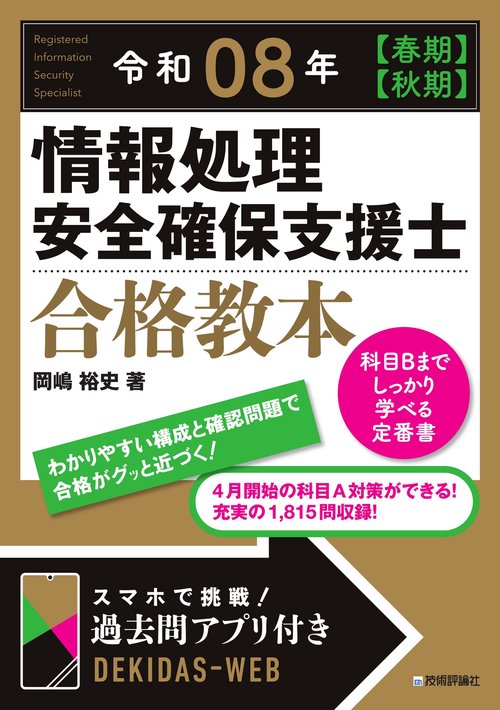

- 発売日:2025/11/25

- 出版社:技術評論社

- ISBN:9784297152536

通常価格

3,190 円(税込)

通常価格

セール価格

3,190 円(税込)

単価

/

あたり

税込

- 発売日:2025/11/25

- 出版社:技術評論社

- ISBN:9784297152536

読み込み中...

My店舗在庫

My店舗登録で在庫確認と店舗お受け取りのご利用が可能になります。(要ログイン)

店舗在庫

商品説明

サイバーセキュリティ対策を担う人材のための国家資格、「情報処理安全確保支援士」合格のためのテキストです。これまでの出題実績や最新の技術トレンドを分析し、頻出問題を詳しく、分かりやすく解説しています。選択問題で構成される科目A問題(旧名称:午前問題)、記述形式で問われる科目B問題(旧名称:午後問題)の両方に対応。科目A問題対策用の付録Webアプリ「DEKIDAS-WEB」では、これまで出題されてきた午前問題を33回分収録。合格への道を力強くサポートする一冊です。

目次

受験の手引き

■■第Ⅰ部 知識のまとめ ―科目A-2,科目B問題対策―

科目A問題の出題

■第1章 脅威とサイバー攻撃の手法

●1.1 情報セキュリティとは

・1.1.1 情報セキュリティのとらえ方

・1.1.2 攻撃者だけがセキュリティの敵ではない

・1.1.3 情報セキュリティはコスト項目である

・もっと掘り下げる 3つの監査

●1.2 リスク

・1.2.1 情報資産と脅威

・1.2.2 脆弱性の存在

・1.2.3 物理的脆弱性

・1.2.4 技術的脆弱性

・1.2.5 人的脆弱性

・1.2.6 リスクの顕在化

●1.3 脅威の種類

・1.3.1 物理的脅威

・1.3.2 技術的脅威

・1.3.3 人的脅威

●1.4 攻撃者

・1.4.1 攻撃者の目的

・1.4.2 攻撃者の種類・動機

●1.5 情報収集と共有

・1.5.1 情報収集と共有をしなければならない背景

・1.5.2 脆弱性情報を集めるデータベース

・1.5.3 脆弱性情報の標準化(CVSS,CWE)

・1.5.4 公開のタイミングとExploitコード

●1.6 さまざまなサイバー攻撃の手法

・1.6.1 サイバー攻撃の手法を理解しておく意義

・1.6.2 主なサイバー攻撃の手法

●1.7 不正アクセス

・1.7.1 不正アクセス

・1.7.2 不正アクセスの方法

●1.8 バッファオーバフロー

・1.8.1 バッファオーバフローとは

・1.8.2 C言語とバッファオーバフロー

・1.8.3 主なバッファオーバフロー攻撃

・1.8.4 バッファオーバフローへの対策

●1.9 パスワード奪取

・1.9.1 ブルートフォースアタック

・1.9.2 辞書攻撃

・1.9.3 ログの消去

・1.9.4 バックドアの作成

●1.10 セッションハイジャック

・1.10.1 セッションハイジャックとは

・1.10.2 セッションフィクセーション

●1.11 盗聴

・1.11.1 盗聴とは

・1.11.2 スニファ

・1.11.3 サイドチャネル攻撃

・1.11.4 電波傍受

・1.11.5 キーボードロギング

●1.12 なりすまし

・1.12.1 なりすましとは

・1.12.2 ユーザIDやパスワードの偽装

・1.12.3 IPスプーフィング

・1.12.4 踏み台

●1.13 DoS攻撃

・1.13.1 サービス妨害とは

・1.13.2 TCP SYN Flood

・1.13.3 Connection Flood

・1.13.4 UDP Flood

・1.13.5 Ping Flood (ICMP Flood)

・1.13.6 Ping of Death

・1.13.7 HTTP Flood攻撃

・1.13.8 DDoS攻撃

・1.13.9 分散反射型DoS攻撃

・1.13.10 その他のDoS攻撃

・1.13.11 サービス妨害の法的根拠

●1.14 Webシステムへの攻撃

・1.14.1 Webビーコン

・1.14.2 フィッシング

・1.14.3 ファーミング

・1.14.4 MITB (Man In The Browser)

●1.15 スクリプト攻撃

・1.15.1 クロスサイトスクリプティング

・1.15.2 クロスサイトリクエストフォージェリ

・1.15.3 SQLインジェクション

・1.15.4 OSコマンドインジェクション

・1.15.5 HTTPヘッダインジェクション

・1.15.6 キャッシュサーバへの介入

●1.16 DNSキャッシュポイズニング

・1.16.1 DNSキャッシュポイズニングとは

・1.16.2 DNS Changer

●1.17 標的型攻撃

・1.17.1 標的型攻撃とは

●1.18 その他の攻撃手法

・1.18.1 ソーシャルエンジニアリング

・1.18.2 ランサムウェア

・1.18.3 スパムメール

・1.18.4 ファイル名の偽装

・1.18.5 スパイウェア

・1.18.6 メール爆撃

・1.18.7 ルートキット

・1.18.8 AIへの攻撃

●1.19 マルウェア

・1.19.1 マルウェアの分類

・1.19.2 マルウェアの感染経路①媒体感染

・1.19.3 マルウェアの感染経路②ネットワーク

・1.19.4 マクロウイルス

●1.20 マルウェアへの対策

・1.20.1 セキュリティ対策ソフト

・1.20.2 セキュリティ対策ソフトの限界と対策

・1.20.3 ネットワークからの遮断

・1.20.4 感染後の対応

・1.20.5 マルウェア対策の基準

科目B問題でこう扱われる

理解度チェック・解答

■第2章 セキュリティ技術―対策と実装

●2.1 ファイアウォール

・2.1.1 ファイアウォールとは

・2.1.2 レイヤ3フィルタリング(IPアドレス使用)

・2.1.3 レイヤ4フィルタリング(+ポート番号,プロトコル種別)

・もっと掘り下げる ポート攻撃

・2.1.4 ルータとの違い

・2.1.5 レイヤ7フィルタリング

・2.1.6 ルールベース作成の注意

・2.1.7 パーソナルファイアウォール

・2.1.8 コンテンツフィルタリング

●2.2 シングルサインオン

・2.2.1 プロキシサーバ

・2.2.2 リバースプロキシとシングルサインオン

・2.2.3 その他のシングルサインオン

●2.3 WAF

・2.3.1 WAFとは

●2.4 DMZ

・2.4.1 公開サーバをどこに設置するか

・2.4.2 第3のゾーンを作る―DMZ

●2.5 リモートアクセス

・2.5.1 リモートアクセス技術

・2.5.2 PPP

・2.5.3 PPPの認証技術

●2.6 VPN

・2.6.1 VPNの基本構成

・2.6.2 VPNの種類

・2.6.3 VPNの2つのモード

・2.6.4 VPNを実現するプロトコル

・2.6.5 ネットワークの仮想化

●2.7 IPsec

・2.7.1 IPsecとは

・2.7.2 SA

・2.7.3 AHとESP

●2.8 IDS

・2.8.1 IDSとは

・2.8.2 IDSのしくみ

●2.9 IPS

・2.9.1 IPSとは

・2.9.2 IPSの配置

・2.9.3 IPSとファイアウォールの関係

●2.10 不正データの排除

・2.10.1 サニタイジング

・2.10.2 エスケープ処理

●2.11 プレースホルダ

・2.11.1 プレースホルダとは

●2.12 信頼性の向上① RASIS

・2.12.1 RASIS

●2.13 信頼性の向上② 耐障害設計

・2.13.1 耐障害設計の考え方

・2.13.2 フォールトアボイダンス

・2.13.3 フォールトトレランス

・2.13.4 耐障害設計の手法

・2.13.5 性能管理

●2.14 信頼性の向上③ バックアップ

・2.14.1 バックアップとは

・2.14.2 バックアップ計画

・2.14.3 バックアップ方法

・2.14.4 バックアップ運用

●2.15 信頼性の向上④ その他のバックアップ技術

・2.15.1 NAS

・2.15.2 SAN

●2.16 ネットワーク管理技術

・2.16.1 syslog

・2.16.2 NTP

・2.16.3 管理台帳の作成

・2.16.4 SNMP

●2.17 セキュアOS

・2.17.1 Trusted OS

・2.17.2 セキュアOS

●2.18 クラウドとモバイル

・2.18.1 クラウド技術の脆弱性と対策

・2.18.2 クラウドサービスの種類

・2.18.3 JIS X 9401

・2.18.4 モバイル機器の脆弱性と対策

●2.19 人的セキュリティ対策

・2.19.1 アカウント管理

・2.19.2 アクセス管理

・2.19.3 IDの制限

科目B問題でこう扱われる

理解度チェック・解答

■第3章 セキュリティ技術―暗号と認証

●3.1 セキュリティ技術の基本

・3.1.1 セキュリティ技術とは

・3.1.2 セキュリティ技術の種類

●3.2 暗号①暗号化の考え方

・3.2.1 盗聴リスクと暗号化

・3.2.2 暗号の基本と種類

・3.2.3 暗号を評価する団体

●3.3 暗号②共通鍵暗号方式

・3.3.1 共通鍵暗号方式

・3.3.2 共通鍵暗号方式のしくみ

・3.3.3 共通鍵暗号方式の実装技術

・3.3.4 秘密鍵の管理

●3.4 暗号③公開鍵暗号方式

・3.4.1 公開鍵暗号方式

・3.4.2 公開鍵暗号方式のしくみ

・3.4.3 公開鍵暗号の実装技術

●3.5 認証①認証システム

・3.5.1 アクセスコントロールと認証システム

・3.5.2 パスワード認証

●3.6 認証②ワンタイムパスワード

・3.6.1 ワンタイムパスワードとは

・3.6.2 S/KEY

・3.6.3 時刻同期方式

●3.7 認証③パスワード運用の注意

・3.7.1 パスワード認証の運用

・3.7.2 パスワード作成上の要件

・3.7.3 パスワード作成要件の矛盾

・3.7.4 ユーザID発行上の注意

●3.8 認証④認証の強化方法

・3.8.1 バイオメトリクス認証

・3.8.2 その他の認証強化方法

●3.9 認証⑤デジタル署名

・3.9.1 デジタル署名とは

・3.9.2 デジタル署名のしくみ

・3.9.3 メッセージダイジェスト,ハッシュ値

・3.9.4 メッセージダイジェスト,メッセージ認証コード(MAC),デジタル署名の違い

・3.9.5 XMLデジタル署名

・3.9.6 デジタル署名と公開鍵暗号の使われ方

●3.10 認証⑥ PKI(公開鍵基盤)

・3.10.1 デジタル署名の弱点

・3.10.2 PKI

・3.10.3 デジタル証明書の失効

・3.10.4 デジタル証明書が証明できないもの

・3.10.5 PKIで問われる関連技術

・3.10.6 タイムスタンプ

●3.11 認証⑦認証サーバの構成

・3.11.1 認証サーバとは

・3.11.2 RADIUS

・3.11.3 Kerberos(ケルベロス)

●3.12 認証⑧ SSL/TLS

・3.12.1 SSLからTLSに

・3.12.2 TLSの通信手順

●3.13 認証⑨認証を省力化する技術

・3.13.1 クッキーを利用した認証

・3.13.2 リバースプロキシによる認証

・3.13.3 SAMLによる認証

・3.13.4 OAuthによる認可

●3.14 認証⑩さまざまなシーンにおける認証

・3.14.1 さまざまな認証を再確認する

・3.14.2 デジタル証明書の種類と注意点

・3.14.3 電子メールのエンコードと暗号化

●3.15 認証⑪新しい認証方式

・3.15.1 事物による認証

・3.15.2 ICカードの認証プロセス

・3.15.3 ICカードの問題点

・3.15.4 多要素認証

・3.15.5 RFID

科目B問題でこう扱われる

理解度チェック・解答

■第4章 セキュリティマネジメント

●4.1 情報セキュリティポリシ

・4.1.1 情報セキュリティポリシとは

・4.1.2 法律との違い

・4.1.3 JIS Q 27000とISMS

・4.1.4 情報セキュリティポリシの種類

・4.1.5 他の社内文書等との整合性

・4.1.6 情報セキュリティポリシを具体化する組織(CSIRT,SOC)

●4.2 ISMSの運用

・4.2.1 ISMS運用のポイント

●4.3 ISMS審査のプロセス

・4.3.1 ISMS適合性評価制度の審査

・4.3.2 ISMS審査の手順

●4.4 セキュリティシステムの実装

・4.4.1 セキュリティ製品の導入

・4.4.2 ペネトレーションテスト(脆弱性検査)の実施

●4.5 セキュリティシステムの運用

・4.5.1 セキュリティパッチの適用

・4.5.2 ログの収集

・4.5.3 ログの監査

●4.6 サービスマネジメント

・4.6.1 サービスマネジメントとは

・4.6.2 サービスレベルアグリーメント(SLA)

・4.6.3 JIS Q 20000

・4.6.4 サービスデスク

・4.6.5 ファシリティマネジメント

●4.7 セキュリティ教育

・4.7.1 ユーザへの教育

・4.7.2 セキュリティ技術者・管理者への教育

・4.7.3 セキュリティ教育の限界

●4.8 リスクマネジメント

・4.8.1 リスクとは

・4.8.2 JIS Q 31000シリーズ

●4.9 リスクアセスメント① 取組み方法の策定

・4.9.1 リスクアセスメントとは

・4.9.2 取組み方法の種類

●4.10 リスクアセスメント② リスク評価の実際

・4.10.1 リスクの識別と分析

・4.10.2 リスク評価

・4.10.3 リスク評価の方法

・4.10.4 リスクの受容水準

●4.11 リスク対応

・4.11.1 リスク対応の手段

・4.11.2 リスク対応の選択

・4.11.3 リスク対応のポイント

●4.12 セキュリティインシデントへの対応

・4.12.1 セキュリティインシデントの対応手順

・4.12.2 初動処理

・4.12.3 影響範囲の特定と要因の特定

・4.12.4 システムの復旧と再発防止

・4.12.5 デジタルフォレンジックス

・4.12.6 BCP

・4.12.7 BCM

●4.13 システム監査

・4.13.1 システム監査とは

・4.13.2 監査基準

・4.13.3 監査の種類

・4.13.4 監査人の選定

・4.13.5 監査の流れ

・4.13.6 監査活動のステップ

・4.13.7 被監査者側が対応すべきこと

・4.13.8 システム監査の今後

科目B問題でこう扱われる

理解度チェック・解答

■第5章 ソフトウェア開発技術とセキュリティ

●5.1 システム開発のプロセス

・5.1.1 システム開発の流れ

・5.1.2 システム開発の基本的骨格

●5.2 ソフトウェアのテスト

・5.2.1 視点による分類

・5.2.2 プロセスによる分類

・5.2.3 結合テストの手法

・5.2.4 テストデータの作り方

・5.2.5 脆弱性チェックツール

●5.3 システム開発技術

・5.3.1 個々のプロセスの進め方

・もっと掘り下げる ペアプログラミング

・5.3.2 システム設計のアプローチ方法

・5.3.3 開発を取り巻く環境

・5.3.4 JIS X 25010システム及びソフトウェア品質モデル

●5.4 セキュアプログラミング① C/C++

・5.4.1 C言語はなぜ脆弱か

・5.4.2 C言語で安全なプログラムを書く方法

・5.4.3 代表的なC/C++の脆弱性

●5.5 セキュアプログラミング② Java

・5.5.1 サンドボックスモデル

・5.5.2 クラス

・5.5.3 パーミッションの付与方法

●5.6 セキュアプログラミング③ ECMAScript

・5.6.1 ECMAScript

・5.6.2 ECMAScriptにおけるエスケープ処理

科目B問題でこう扱われる

理解度チェック・解答

■第6章 ネットワーク

●6.1 ネットワークの基礎

・6.1.1 プロトコル

・6.1.2 OSI基本参照モデル

・6.1.3 OSI基本参照モデルの詳細

・6.1.4 パケット交換方式

・6.1.5 コネクション型通信とコネクションレス型通信

●6.2 TCP/IP

・6.2.1 IPとTCP/IPプロトコルスイート

・6.2.2 IPの特徴

・6.2.3 IPヘッダ

・6.2.4 IPバージョン6(IPv6)

・6.2.5 TCP

・6.2.6 UDP

・6.2.7 トランスポート層のプロトコルとポート番号

●6.3 IPアドレス

・6.3.1 IPアドレス

・6.3.2 ネットワークアドレスとホストアドレス

・6.3.3 IPアドレスクラス

・6.3.4 プライベートIPアドレス

・6.3.5 MACアドレス

●6.4 ポート番号

・6.4.1 トランスポート層の役割

・6.4.2 ポート番号

・6.4.3 ポート番号の使われ方

●6.5 LAN間接続装置① 物理層

・6.5.1 リピータ

・6.5.2 ハブ

・6.5.3 LANの規格

●6.6 LAN間接続装置② データリンク層

・6.6.1 ブリッジ

・6.6.2 スイッチングハブ

●6.7 LAN間接続装置③ ネットワーク層

・6.7.1 ルータ

・6.7.2 L3スイッチ

・6.7.3 VLAN

●6.8 その他のネットワーク機器

・6.8.1 IoT

・6.8.2 プロトコルアナライザ

・6.8.3 その他のLAN間接続機器

●6.9 アドレス変換技術

・6.9.1 NAT

・6.9.2 IPマスカレード

・6.9.3 NAT,IPマスカレードの注意点

・6.9.4 UPnP

●6.10 アプリケーション層のプロトコル① DNS

・6.10.1 アプリケーション層の役割

・6.10.2 DHCP

・6.10.3 DNS

●6.11 アプリケーション層のプロトコル② メールプロトコル

・6.11.1 メールプロトコル

・6.11.2 その他のメールプロトコル

・6.11.3 セキュアなメールプロトコル

●6.12 アプリケーション層のプロトコル③ HTTPその他

・6.12.1 HTTP

・6.12.2 HTTPS

・6.12.3 FTP

・6.12.4 Telnet

・6.12.5 SSH

●6.13 無線 LAN

・6.13.1 無線LAN

・6.13.2 無線LANの規格

・6.13.3 無線LANのアクセス手順

・6.13.4 WEP暗号

・6.13.5 WPA/WPA2

・6.13.6 IEEE 802.1X認証の導入

科目B問題でこう扱われる

理解度チェック・解答

■第7章 国際標準・法律

●7.1 国際標準とISMS

・7.1.1 ISO/IEC 15408

・7.1.2 OECDプライバシーガイドライン

・7.1.3 ISMS標準化の流れ

・7.1.4 PCI DSS

●7.2 国内のガイドライン

・7.2.1 政府機関の情報セキュリティ対策のための統一基準

・7.2.2 情報セキュリティ監査制度

・7.2.3 情報システム安全対策基準

・7.2.4 コンピュータウイルス対策基準

・7.2.5 システム監査基準

・7.2.6 コンピュータ不正アクセス対策基準

・7.2.7 プライバシーマーク制度

・7.2.8 個人情報保護に関するコンプライアンス・プログラムの要求事項(JIS Q 15001)

・7.2.9 SLCP-JCF2013

・7.2.10 中小企業の情報セキュリティ対策ガイドライン

・7.2.11 IoTセキュリティガイドライン

・7.2.12 サイバーセキュリティ経営ガイドライン

・7.2.13 組織における内部不正防止ガイドライン

・7.2.14 サイバーセキュリティフレームワーク(CSF)

・7.2.15 ソフトウエア製品等の脆弱性関連情報に関する取扱規程

・7.2.16 金融機関等コンピュータシステム(FISC)の安全対策基準・解説書

●7.3 法令

・7.3.1 コンピュータ犯罪に対する法律

・7.3.2 個人情報保護

・7.3.3 知的財産保護

・7.3.4 電子文書

・7.3.5 サイバーセキュリティ基本法

・7.3.6 情報流通プラットフォーム対処法

・7.3.7 派遣と請負

科目B問題でこう扱われる

■■第Ⅱ部 長文問題演習 ―科目B問題対策―

科目B問題の出題

科目B問題で知っておくべきネットワーク

●1 リスクアセスメント

・解答のポイント

●2 マルウェア感染への対応

・解答のポイント

●3 Webアプリケーションプログラムの開発

・解答のポイント

●4 ドメイン変更に伴うシステム更新

・解答のポイント

●5 セキュリティ対策の見直し

・解答のポイント

●6 クレジットカード情報漏えい時の対応

・解答のポイント

●7 DDoS攻撃への対策

・解答のポイント

●8 Webサイトのセキュリティ診断

・解答のポイント

索引

科目A問題演習「DEKIDAS-Web」について

■■第Ⅰ部 知識のまとめ ―科目A-2,科目B問題対策―

科目A問題の出題

■第1章 脅威とサイバー攻撃の手法

●1.1 情報セキュリティとは

・1.1.1 情報セキュリティのとらえ方

・1.1.2 攻撃者だけがセキュリティの敵ではない

・1.1.3 情報セキュリティはコスト項目である

・もっと掘り下げる 3つの監査

●1.2 リスク

・1.2.1 情報資産と脅威

・1.2.2 脆弱性の存在

・1.2.3 物理的脆弱性

・1.2.4 技術的脆弱性

・1.2.5 人的脆弱性

・1.2.6 リスクの顕在化

●1.3 脅威の種類

・1.3.1 物理的脅威

・1.3.2 技術的脅威

・1.3.3 人的脅威

●1.4 攻撃者

・1.4.1 攻撃者の目的

・1.4.2 攻撃者の種類・動機

●1.5 情報収集と共有

・1.5.1 情報収集と共有をしなければならない背景

・1.5.2 脆弱性情報を集めるデータベース

・1.5.3 脆弱性情報の標準化(CVSS,CWE)

・1.5.4 公開のタイミングとExploitコード

●1.6 さまざまなサイバー攻撃の手法

・1.6.1 サイバー攻撃の手法を理解しておく意義

・1.6.2 主なサイバー攻撃の手法

●1.7 不正アクセス

・1.7.1 不正アクセス

・1.7.2 不正アクセスの方法

●1.8 バッファオーバフロー

・1.8.1 バッファオーバフローとは

・1.8.2 C言語とバッファオーバフロー

・1.8.3 主なバッファオーバフロー攻撃

・1.8.4 バッファオーバフローへの対策

●1.9 パスワード奪取

・1.9.1 ブルートフォースアタック

・1.9.2 辞書攻撃

・1.9.3 ログの消去

・1.9.4 バックドアの作成

●1.10 セッションハイジャック

・1.10.1 セッションハイジャックとは

・1.10.2 セッションフィクセーション

●1.11 盗聴

・1.11.1 盗聴とは

・1.11.2 スニファ

・1.11.3 サイドチャネル攻撃

・1.11.4 電波傍受

・1.11.5 キーボードロギング

●1.12 なりすまし

・1.12.1 なりすましとは

・1.12.2 ユーザIDやパスワードの偽装

・1.12.3 IPスプーフィング

・1.12.4 踏み台

●1.13 DoS攻撃

・1.13.1 サービス妨害とは

・1.13.2 TCP SYN Flood

・1.13.3 Connection Flood

・1.13.4 UDP Flood

・1.13.5 Ping Flood (ICMP Flood)

・1.13.6 Ping of Death

・1.13.7 HTTP Flood攻撃

・1.13.8 DDoS攻撃

・1.13.9 分散反射型DoS攻撃

・1.13.10 その他のDoS攻撃

・1.13.11 サービス妨害の法的根拠

●1.14 Webシステムへの攻撃

・1.14.1 Webビーコン

・1.14.2 フィッシング

・1.14.3 ファーミング

・1.14.4 MITB (Man In The Browser)

●1.15 スクリプト攻撃

・1.15.1 クロスサイトスクリプティング

・1.15.2 クロスサイトリクエストフォージェリ

・1.15.3 SQLインジェクション

・1.15.4 OSコマンドインジェクション

・1.15.5 HTTPヘッダインジェクション

・1.15.6 キャッシュサーバへの介入

●1.16 DNSキャッシュポイズニング

・1.16.1 DNSキャッシュポイズニングとは

・1.16.2 DNS Changer

●1.17 標的型攻撃

・1.17.1 標的型攻撃とは

●1.18 その他の攻撃手法

・1.18.1 ソーシャルエンジニアリング

・1.18.2 ランサムウェア

・1.18.3 スパムメール

・1.18.4 ファイル名の偽装

・1.18.5 スパイウェア

・1.18.6 メール爆撃

・1.18.7 ルートキット

・1.18.8 AIへの攻撃

●1.19 マルウェア

・1.19.1 マルウェアの分類

・1.19.2 マルウェアの感染経路①媒体感染

・1.19.3 マルウェアの感染経路②ネットワーク

・1.19.4 マクロウイルス

●1.20 マルウェアへの対策

・1.20.1 セキュリティ対策ソフト

・1.20.2 セキュリティ対策ソフトの限界と対策

・1.20.3 ネットワークからの遮断

・1.20.4 感染後の対応

・1.20.5 マルウェア対策の基準

科目B問題でこう扱われる

理解度チェック・解答

■第2章 セキュリティ技術―対策と実装

●2.1 ファイアウォール

・2.1.1 ファイアウォールとは

・2.1.2 レイヤ3フィルタリング(IPアドレス使用)

・2.1.3 レイヤ4フィルタリング(+ポート番号,プロトコル種別)

・もっと掘り下げる ポート攻撃

・2.1.4 ルータとの違い

・2.1.5 レイヤ7フィルタリング

・2.1.6 ルールベース作成の注意

・2.1.7 パーソナルファイアウォール

・2.1.8 コンテンツフィルタリング

●2.2 シングルサインオン

・2.2.1 プロキシサーバ

・2.2.2 リバースプロキシとシングルサインオン

・2.2.3 その他のシングルサインオン

●2.3 WAF

・2.3.1 WAFとは

●2.4 DMZ

・2.4.1 公開サーバをどこに設置するか

・2.4.2 第3のゾーンを作る―DMZ

●2.5 リモートアクセス

・2.5.1 リモートアクセス技術

・2.5.2 PPP

・2.5.3 PPPの認証技術

●2.6 VPN

・2.6.1 VPNの基本構成

・2.6.2 VPNの種類

・2.6.3 VPNの2つのモード

・2.6.4 VPNを実現するプロトコル

・2.6.5 ネットワークの仮想化

●2.7 IPsec

・2.7.1 IPsecとは

・2.7.2 SA

・2.7.3 AHとESP

●2.8 IDS

・2.8.1 IDSとは

・2.8.2 IDSのしくみ

●2.9 IPS

・2.9.1 IPSとは

・2.9.2 IPSの配置

・2.9.3 IPSとファイアウォールの関係

●2.10 不正データの排除

・2.10.1 サニタイジング

・2.10.2 エスケープ処理

●2.11 プレースホルダ

・2.11.1 プレースホルダとは

●2.12 信頼性の向上① RASIS

・2.12.1 RASIS

●2.13 信頼性の向上② 耐障害設計

・2.13.1 耐障害設計の考え方

・2.13.2 フォールトアボイダンス

・2.13.3 フォールトトレランス

・2.13.4 耐障害設計の手法

・2.13.5 性能管理

●2.14 信頼性の向上③ バックアップ

・2.14.1 バックアップとは

・2.14.2 バックアップ計画

・2.14.3 バックアップ方法

・2.14.4 バックアップ運用

●2.15 信頼性の向上④ その他のバックアップ技術

・2.15.1 NAS

・2.15.2 SAN

●2.16 ネットワーク管理技術

・2.16.1 syslog

・2.16.2 NTP

・2.16.3 管理台帳の作成

・2.16.4 SNMP

●2.17 セキュアOS

・2.17.1 Trusted OS

・2.17.2 セキュアOS

●2.18 クラウドとモバイル

・2.18.1 クラウド技術の脆弱性と対策

・2.18.2 クラウドサービスの種類

・2.18.3 JIS X 9401

・2.18.4 モバイル機器の脆弱性と対策

●2.19 人的セキュリティ対策

・2.19.1 アカウント管理

・2.19.2 アクセス管理

・2.19.3 IDの制限

科目B問題でこう扱われる

理解度チェック・解答

■第3章 セキュリティ技術―暗号と認証

●3.1 セキュリティ技術の基本

・3.1.1 セキュリティ技術とは

・3.1.2 セキュリティ技術の種類

●3.2 暗号①暗号化の考え方

・3.2.1 盗聴リスクと暗号化

・3.2.2 暗号の基本と種類

・3.2.3 暗号を評価する団体

●3.3 暗号②共通鍵暗号方式

・3.3.1 共通鍵暗号方式

・3.3.2 共通鍵暗号方式のしくみ

・3.3.3 共通鍵暗号方式の実装技術

・3.3.4 秘密鍵の管理

●3.4 暗号③公開鍵暗号方式

・3.4.1 公開鍵暗号方式

・3.4.2 公開鍵暗号方式のしくみ

・3.4.3 公開鍵暗号の実装技術

●3.5 認証①認証システム

・3.5.1 アクセスコントロールと認証システム

・3.5.2 パスワード認証

●3.6 認証②ワンタイムパスワード

・3.6.1 ワンタイムパスワードとは

・3.6.2 S/KEY

・3.6.3 時刻同期方式

●3.7 認証③パスワード運用の注意

・3.7.1 パスワード認証の運用

・3.7.2 パスワード作成上の要件

・3.7.3 パスワード作成要件の矛盾

・3.7.4 ユーザID発行上の注意

●3.8 認証④認証の強化方法

・3.8.1 バイオメトリクス認証

・3.8.2 その他の認証強化方法

●3.9 認証⑤デジタル署名

・3.9.1 デジタル署名とは

・3.9.2 デジタル署名のしくみ

・3.9.3 メッセージダイジェスト,ハッシュ値

・3.9.4 メッセージダイジェスト,メッセージ認証コード(MAC),デジタル署名の違い

・3.9.5 XMLデジタル署名

・3.9.6 デジタル署名と公開鍵暗号の使われ方

●3.10 認証⑥ PKI(公開鍵基盤)

・3.10.1 デジタル署名の弱点

・3.10.2 PKI

・3.10.3 デジタル証明書の失効

・3.10.4 デジタル証明書が証明できないもの

・3.10.5 PKIで問われる関連技術

・3.10.6 タイムスタンプ

●3.11 認証⑦認証サーバの構成

・3.11.1 認証サーバとは

・3.11.2 RADIUS

・3.11.3 Kerberos(ケルベロス)

●3.12 認証⑧ SSL/TLS

・3.12.1 SSLからTLSに

・3.12.2 TLSの通信手順

●3.13 認証⑨認証を省力化する技術

・3.13.1 クッキーを利用した認証

・3.13.2 リバースプロキシによる認証

・3.13.3 SAMLによる認証

・3.13.4 OAuthによる認可

●3.14 認証⑩さまざまなシーンにおける認証

・3.14.1 さまざまな認証を再確認する

・3.14.2 デジタル証明書の種類と注意点

・3.14.3 電子メールのエンコードと暗号化

●3.15 認証⑪新しい認証方式

・3.15.1 事物による認証

・3.15.2 ICカードの認証プロセス

・3.15.3 ICカードの問題点

・3.15.4 多要素認証

・3.15.5 RFID

科目B問題でこう扱われる

理解度チェック・解答

■第4章 セキュリティマネジメント

●4.1 情報セキュリティポリシ

・4.1.1 情報セキュリティポリシとは

・4.1.2 法律との違い

・4.1.3 JIS Q 27000とISMS

・4.1.4 情報セキュリティポリシの種類

・4.1.5 他の社内文書等との整合性

・4.1.6 情報セキュリティポリシを具体化する組織(CSIRT,SOC)

●4.2 ISMSの運用

・4.2.1 ISMS運用のポイント

●4.3 ISMS審査のプロセス

・4.3.1 ISMS適合性評価制度の審査

・4.3.2 ISMS審査の手順

●4.4 セキュリティシステムの実装

・4.4.1 セキュリティ製品の導入

・4.4.2 ペネトレーションテスト(脆弱性検査)の実施

●4.5 セキュリティシステムの運用

・4.5.1 セキュリティパッチの適用

・4.5.2 ログの収集

・4.5.3 ログの監査

●4.6 サービスマネジメント

・4.6.1 サービスマネジメントとは

・4.6.2 サービスレベルアグリーメント(SLA)

・4.6.3 JIS Q 20000

・4.6.4 サービスデスク

・4.6.5 ファシリティマネジメント

●4.7 セキュリティ教育

・4.7.1 ユーザへの教育

・4.7.2 セキュリティ技術者・管理者への教育

・4.7.3 セキュリティ教育の限界

●4.8 リスクマネジメント

・4.8.1 リスクとは

・4.8.2 JIS Q 31000シリーズ

●4.9 リスクアセスメント① 取組み方法の策定

・4.9.1 リスクアセスメントとは

・4.9.2 取組み方法の種類

●4.10 リスクアセスメント② リスク評価の実際

・4.10.1 リスクの識別と分析

・4.10.2 リスク評価

・4.10.3 リスク評価の方法

・4.10.4 リスクの受容水準

●4.11 リスク対応

・4.11.1 リスク対応の手段

・4.11.2 リスク対応の選択

・4.11.3 リスク対応のポイント

●4.12 セキュリティインシデントへの対応

・4.12.1 セキュリティインシデントの対応手順

・4.12.2 初動処理

・4.12.3 影響範囲の特定と要因の特定

・4.12.4 システムの復旧と再発防止

・4.12.5 デジタルフォレンジックス

・4.12.6 BCP

・4.12.7 BCM

●4.13 システム監査

・4.13.1 システム監査とは

・4.13.2 監査基準

・4.13.3 監査の種類

・4.13.4 監査人の選定

・4.13.5 監査の流れ

・4.13.6 監査活動のステップ

・4.13.7 被監査者側が対応すべきこと

・4.13.8 システム監査の今後

科目B問題でこう扱われる

理解度チェック・解答

■第5章 ソフトウェア開発技術とセキュリティ

●5.1 システム開発のプロセス

・5.1.1 システム開発の流れ

・5.1.2 システム開発の基本的骨格

●5.2 ソフトウェアのテスト

・5.2.1 視点による分類

・5.2.2 プロセスによる分類

・5.2.3 結合テストの手法

・5.2.4 テストデータの作り方

・5.2.5 脆弱性チェックツール

●5.3 システム開発技術

・5.3.1 個々のプロセスの進め方

・もっと掘り下げる ペアプログラミング

・5.3.2 システム設計のアプローチ方法

・5.3.3 開発を取り巻く環境

・5.3.4 JIS X 25010システム及びソフトウェア品質モデル

●5.4 セキュアプログラミング① C/C++

・5.4.1 C言語はなぜ脆弱か

・5.4.2 C言語で安全なプログラムを書く方法

・5.4.3 代表的なC/C++の脆弱性

●5.5 セキュアプログラミング② Java

・5.5.1 サンドボックスモデル

・5.5.2 クラス

・5.5.3 パーミッションの付与方法

●5.6 セキュアプログラミング③ ECMAScript

・5.6.1 ECMAScript

・5.6.2 ECMAScriptにおけるエスケープ処理

科目B問題でこう扱われる

理解度チェック・解答

■第6章 ネットワーク

●6.1 ネットワークの基礎

・6.1.1 プロトコル

・6.1.2 OSI基本参照モデル

・6.1.3 OSI基本参照モデルの詳細

・6.1.4 パケット交換方式

・6.1.5 コネクション型通信とコネクションレス型通信

●6.2 TCP/IP

・6.2.1 IPとTCP/IPプロトコルスイート

・6.2.2 IPの特徴

・6.2.3 IPヘッダ

・6.2.4 IPバージョン6(IPv6)

・6.2.5 TCP

・6.2.6 UDP

・6.2.7 トランスポート層のプロトコルとポート番号

●6.3 IPアドレス

・6.3.1 IPアドレス

・6.3.2 ネットワークアドレスとホストアドレス

・6.3.3 IPアドレスクラス

・6.3.4 プライベートIPアドレス

・6.3.5 MACアドレス

●6.4 ポート番号

・6.4.1 トランスポート層の役割

・6.4.2 ポート番号

・6.4.3 ポート番号の使われ方

●6.5 LAN間接続装置① 物理層

・6.5.1 リピータ

・6.5.2 ハブ

・6.5.3 LANの規格

●6.6 LAN間接続装置② データリンク層

・6.6.1 ブリッジ

・6.6.2 スイッチングハブ

●6.7 LAN間接続装置③ ネットワーク層

・6.7.1 ルータ

・6.7.2 L3スイッチ

・6.7.3 VLAN

●6.8 その他のネットワーク機器

・6.8.1 IoT

・6.8.2 プロトコルアナライザ

・6.8.3 その他のLAN間接続機器

●6.9 アドレス変換技術

・6.9.1 NAT

・6.9.2 IPマスカレード

・6.9.3 NAT,IPマスカレードの注意点

・6.9.4 UPnP

●6.10 アプリケーション層のプロトコル① DNS

・6.10.1 アプリケーション層の役割

・6.10.2 DHCP

・6.10.3 DNS

●6.11 アプリケーション層のプロトコル② メールプロトコル

・6.11.1 メールプロトコル

・6.11.2 その他のメールプロトコル

・6.11.3 セキュアなメールプロトコル

●6.12 アプリケーション層のプロトコル③ HTTPその他

・6.12.1 HTTP

・6.12.2 HTTPS

・6.12.3 FTP

・6.12.4 Telnet

・6.12.5 SSH

●6.13 無線 LAN

・6.13.1 無線LAN

・6.13.2 無線LANの規格

・6.13.3 無線LANのアクセス手順

・6.13.4 WEP暗号

・6.13.5 WPA/WPA2

・6.13.6 IEEE 802.1X認証の導入

科目B問題でこう扱われる

理解度チェック・解答

■第7章 国際標準・法律

●7.1 国際標準とISMS

・7.1.1 ISO/IEC 15408

・7.1.2 OECDプライバシーガイドライン

・7.1.3 ISMS標準化の流れ

・7.1.4 PCI DSS

●7.2 国内のガイドライン

・7.2.1 政府機関の情報セキュリティ対策のための統一基準

・7.2.2 情報セキュリティ監査制度

・7.2.3 情報システム安全対策基準

・7.2.4 コンピュータウイルス対策基準

・7.2.5 システム監査基準

・7.2.6 コンピュータ不正アクセス対策基準

・7.2.7 プライバシーマーク制度

・7.2.8 個人情報保護に関するコンプライアンス・プログラムの要求事項(JIS Q 15001)

・7.2.9 SLCP-JCF2013

・7.2.10 中小企業の情報セキュリティ対策ガイドライン

・7.2.11 IoTセキュリティガイドライン

・7.2.12 サイバーセキュリティ経営ガイドライン

・7.2.13 組織における内部不正防止ガイドライン

・7.2.14 サイバーセキュリティフレームワーク(CSF)

・7.2.15 ソフトウエア製品等の脆弱性関連情報に関する取扱規程

・7.2.16 金融機関等コンピュータシステム(FISC)の安全対策基準・解説書

●7.3 法令

・7.3.1 コンピュータ犯罪に対する法律

・7.3.2 個人情報保護

・7.3.3 知的財産保護

・7.3.4 電子文書

・7.3.5 サイバーセキュリティ基本法

・7.3.6 情報流通プラットフォーム対処法

・7.3.7 派遣と請負

科目B問題でこう扱われる

■■第Ⅱ部 長文問題演習 ―科目B問題対策―

科目B問題の出題

科目B問題で知っておくべきネットワーク

●1 リスクアセスメント

・解答のポイント

●2 マルウェア感染への対応

・解答のポイント

●3 Webアプリケーションプログラムの開発

・解答のポイント

●4 ドメイン変更に伴うシステム更新

・解答のポイント

●5 セキュリティ対策の見直し

・解答のポイント

●6 クレジットカード情報漏えい時の対応

・解答のポイント

●7 DDoS攻撃への対策

・解答のポイント

●8 Webサイトのセキュリティ診断

・解答のポイント

索引

科目A問題演習「DEKIDAS-Web」について

カスタマーレビュー

honto本の通販ストアのレビュー(0件)

並び順:

- 最新順

- 評価高い順

- 評価低い順

1/1ページ

最近チェックした商品

- 選択結果を選ぶと、ページが全面的に更新されます。

- 新しいウィンドウで開きます。